Umfassende Cisco VPN-Geräteüberwachung

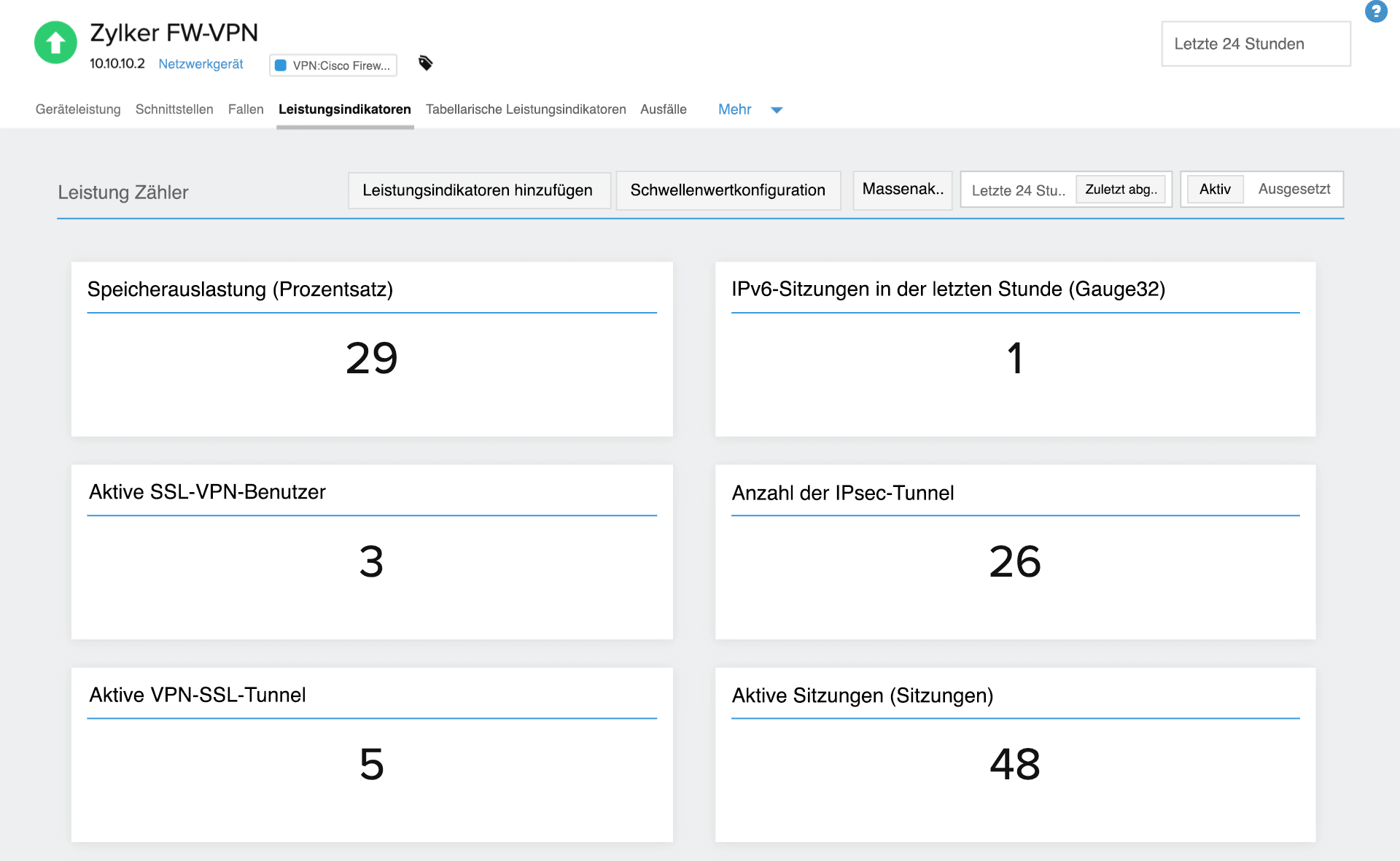

Automatisches Erkennen und Hinzufügen Ihrer Cisco Site-to-Site- und Remote-Zugriff-VPNs sowie anderer VPN-Geräte zur Überwachung. Site24x7 ordnet hinzugefügte Geräte automatisch den Vorlagen aus der riesigen Liste unterstützter Geräte zu. Sie können auch ein beliebiges Gerät hinzufügen und jede Kennzahl mithilfe ihrer OID mit einer benutzerdefinierten SNMP-Überwachung überwachen.

Konfigurieren Sie Schwellenwerte und Warnmeldungen, erstellen Sie Karten, richten Sie SNMP-Traps ein, erstellen Sie benutzerdefinierte Berichte und vieles mehr mit Site24x7, und behalten Sie den Überblick über Ihr virtuelles privates Netzwerk.

Funktioniert Ihr VPN optimal?

VPN-Geräte sind anfällig für Probleme wie "Fehler vom sicheren Gateway empfangen", "Sitzung konnte nicht aufgebaut werden" und "Anmeldung verweigert, nicht autorisierter Verbindungsmechanismus, wenden Sie sich an Ihren Administrator". Diese Fehler können durch viele Dinge verursacht werden, z. B. durch gemeinsam genutzte Schlüssel, Fehler in der Firewall-Software und einige Router- und Firmware-Kombinationen. Um diese Fehler rechtzeitig zu erkennen und zu beheben, sollten Sie die Cisco VPN-Leistung mithilfe verschiedener SNMP-Leistungskennzahlen überwachen. Hier ist eine teilweise Liste der Kennzahlen, die wir standardmäßig bereitstellen:

| Kennzahl | Beschreibung | OID |

|---|---|---|

| Eingehende Oktette über Tunnel | Die Gesamtzahl der Oktette, die innerhalb des Tunnels übertragen wurden. | .1.3.6.1.4.1.9.9.171.1.2.3.1.19 |

| Ausgehende Oktette über Tunnel | Die Gesamtzahl der Oktette, die außerhalb des Tunnels übertragen wurden. | .1.3.6.1.4.1.9.9.171.1.2.3.1.27 |

| Eingehende Tunnel-Pakete | Die Gesamtanzahl der Datenpakete, die innerhalb des Tunnels übertragen wurden. | .1.3.6.1.4.1.9.9.171.1.2.3.1.20 |

| Ausgehende Tunnel-Pakete | Die Gesamtzahl der Datenpakete, die außerhalb des Tunnels übertragen wurden. | .1.3.6.1.4.1.9.9.171.1.2.3.1.28 |

| Eingehende verworfene Paket über Tunnel | Die Gesamtzahl der im Tunnel übertragenen Datenpakete, die verworfen wurden. | .1.3.6.1.4.1.9.9.171.1.2.3.1.21 |

| Empfangene VPN-Tunnel-Byte (Delta) | Die Gesamtzahl der Oktette, die von einem IPsec-Phase-2-Tunnel (Internet Protocol Security) empfangen wurden. Dieser Wert wird kumuliert, bevor ermittelt wurde, ob das Paket entpackt werden soll oder nicht. | .1.3.6.1.4.1.9.9.171.1.3.2.1.26.1 |

| Gesendete VPN-Tunnel-Byte (Delta) | Die Gesamtanzahl der Oktette, die von einem IPsec-Phase-2-Tunnel gesendet wurden. Dieser Wert wird kumuliert, nachdem ermittelt wurde, ob das Paket komprimiert werden soll oder nicht. | .1.3.6.1.4.1.9.9.171.1.3.2.1.39.1 |

| Status des VPN-Tunnels | Der Status der MIB-Tabellenzeile. Mit diesem Objekt kann der Tunnel beendet werden, indem der Wert dieses Objekts auf destroy(2) gesetzt wird. Wenn der Wert auf destroy(2) gesetzt ist, wird das SA-Paket entfernt und diese Zeile aus der Tabelle gelöscht. Wenn dieser MIB-Wert abgefragt wird, wird immer der Wert active(1) zurückgegeben, wenn die Instanz existiert. Dieses Objekt kann nicht zum Erstellen einer MIB-Tabellenzeile verwendet werden. | .1.3.6.1.4.1.9.9.171.1.3.2.1.51.1 |

| Aktive IPsec-VPN-Sitzungen | Die Anzahl der aktiven IPsec-Sitzungen. | 1.3.6.1.4.1.9.9.171.1.3.1.1.0 |

| Anzahl der VPN-Sitzungen | Die Anzahl der aktiven Sitzungen. Eine Sitzung, eine Verbindung zu dem verwalteten Gerät, wird eingerichtet, um einem Benutzer Remote-Zugriffskonnektivität zu bieten. Eine Sitzung gilt als aktiv, wenn sie bereit ist, den Anwendungs-Traffic zwischen dem Benutzer und dem verwalteten Gerät zu übertragen. Eine nicht aktive Sitzung gilt als ruhend. | .1.3.6.1.4.1.9.9.392.1.3.1.0 |

| Gesamtanzahl der Web-VPN-Sitzungen ohne Client | Die Gesamtzahl der clientlosen Web-VPN-Sitzungen, d. h. die Verbindung zwischen einem VPN-Tunnel mit Remote-Zugriff und einem Cisco-Gerät erfolgt über einen Webbrowser und nicht über einen Software- oder Hardware-Client. | .1.3.6.1.4.1.9.9.392.1.3.38.0–.1.3.6.1.4.1.9.9.392.1.3.35.0 |

| SSL-VPN-Verbindungen | Die Anzahl der aktiven SSL-VPN-Sitzungen (Secure Sockets Layer). | .1.3.6.1.4.1.9.9.392.1.3.35.0 |

| Aktive Web-VPN-Sitzungen | Die Anzahl der aktiven Web-VPN-Sitzungen. | .1.3.6.1.4.1.9.9.392.1.3.38.0 |

| Anzahl aktueller VPN-Sitzungen | Die Anzahl der aktiven Sitzungen. | .1.3.6.1.4.1.9.9.392.1.3.1.0 |

| Spitzenwert gleichzeitiger Web-VPN-Sitzungen | Der Spitzenwert gleichzeitiger Web-VPN-Sitzungen, seit das System in Betrieb ist. | .1.3.6.1.4.1.9.9.392.1.3.40.0 |

Benutzerdefinierte SNMP-Überwachung für Cisco VPN-Geräte

Zusätzlich zu den verfügbaren Standardgerätevorlagen und -kennzahlen können Sie auch beliebige Kennzahlen Ihrer Wahl überwachen, indem Sie ihre OID angeben und benutzerdefinierte Leistungsindikatoren hinzufügen. Wählen Sie eine geeignete MIB-Datei aus und importieren Sie OIDs direkt. Hier ist eine Beispielliste mit benutzerdefinierten Kennzahlen und OIDs.

| Kennzahl | Beschreibung | OID |

|---|---|---|

| Spitzenwert gleichzeitiger SVC-Sitzungen | Der Spitzenwert gleichzeitiger SVC-Sitzungen (Switch Virtual Circuit), seit das System in Betrieb ist. | .1.3.6.1.4.1.9.9.392.1.3.37.0 |

| Anzahl der Benutzer | Die Anzahl der Benutzer mit aktiven Sitzungen. | .1.3.6.1.4.1.9.9.392.1.3.3.0 |

| Gesamtzahl der Fehler | Die Anzahl der fehlgeschlagenen Versuche innerhalb der letzten fünf Minuten, Sitzungen zu starten. | .1.3.6.1.4.1.9.9.392.1.4.1.1.0 |

| Anzahl abgelehnter Sitzungen | The number of session setup attempts, counted since the last time the notification “ciscoRasTooManyFailedAuths†was issued, that were declined due to authentication or authorization failure. | .1.3.6.1.4.1.9.9.392.1.4.1.2.0 |

For the above metrics, CISCO-IPSEC-FLOW-MONITOR-MIB and CISCO-REMOTE-ACCESS-MONITOR-MIB can be used.

Sie erhalten mehr als nur Leistungskennzahlen

Skalierbarkeit

Skalierbar für die Überwachung Tausender Netzwerkgeräte

Netzwerkerkennung

Fügen Sie über einen IP-Bereich mehrere Geräte gleichzeitig hinzu.

Meldungen und Berichte

Erhalten Sie zeitnahe Benachrichtigungen zu Ausfallzeiten und zeigen Sie Berichte mit Diagrammen an.

Hohe Verfügbarkeit

Sorgen Sie durch optimierte Bandbreitenzuweisung für eine hohe Netzwerkverfügbarkeit.